Lampiao靶机

信息探测

首先下载靶机到虚拟机 然后启动kali使用arp-scan命令扫描

经过验证为第三个

然后使用nmap扫描开放端口命令

开放了80端口 直接访问

显然不是我们想要的东西 使用nmap扫描全部开放端口

nmap -sS -p 1-65535 -v 192.168.56.154

开放了1898端口 添加端口访问

这应该是 真实的网站。

nday利用

下方发现为Drupal搭建的网站 这是老朋友了。

直接上msf里的exp利用就可以了。

这里都是一堆exp 一个个尝试就可以了。使用第二个就可以成功。

use 1

成功反弹shell 并查看当前用户权限。

脏牛提权

上传提权检测脚本

https://github.com/The-Z-Labs/linux-exploit-suggester

当前为非完整shell环境 可以使用python得到完整的shell环境 当然使用其他语言的命令也是可以的。

python -c 'import pty;pty.spawn("/bin/bash")'

执行提权脚本

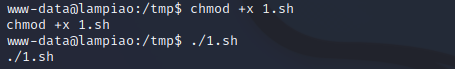

权限不够 增加执行权限

扫描出了多个漏洞 这里我们使用CVE-2016-5195 也就是大名鼎鼎的脏牛漏洞

下载对应的exp然后上传到目标靶机中

增加执行权限。

编译

执行得到root账号密码

然后提升权限 得到flag