vulnhub DC-4 靶机

DC-4 靶机

前言:

这个靶机的难度相对于前面总体靶机的难度是更低的,但是这个靶机的提权方式确实比较特别。和前面的有点不一样。

过关条件:得到root权限获取flag

攻击机:kali 192.168.56.132

受害机:DC-4 192.168.56.145

内网信息探测

arp-scan -l //通过mac地址得到靶机ip为 192.168.56.145

nmap -A -p1-65535 -T4 192.168.56.145 //扫描开放端口

上面的操作过后得到开放端口为22(ssh) 80(网页)

浏览器访问 靶机地址

账号密码暴破

一个登录口,使用插件得到中间件的类型和版本号。我本来是想通过中间件的nday去打的,但是找了一圈没发现什么合适的。于是直接用 burp弱口令暴破登录口了。其实我的字典最开始是没有爆出来的,(我这什么垃圾字典)通过网上的师傅的WP得到账号密码为 admin/happpy

任意命令执行漏洞

然后使用burp抓包操作,发现存在任意命令执行漏洞。

发现可以得到这三个用户的密码。

为什么确定这三个是用户呢?

因为这三个路径和其他的都不一样,存在home路径。经验感觉这就是三个用户。

兜兜转转执行下面这个命令得到jim下的密码文件。

咋个发现的?

网上wp copy的。这又不是实战,谁一个一个找啊。再说实战是这样玩的吗?

ssh连接

将上面得到的密码文件直接啊copy下来,然后放到kali中去。使用hydra暴破

hydra -l jim -P /root/3.txt ssh://192.168.56.145

得到账号密码为

jim/jibril04

成功连接。

权限提升

目前还是普通用户的权限,无法得到flag,需要进行提取操作。前面的很多命令尝试后,无法正常执行。

网上有些博客是通过这个账号下的一些信息,登录到其他的ssh账号,进行提权。那种我尝试了一下,发现得到的效果还是不太好。

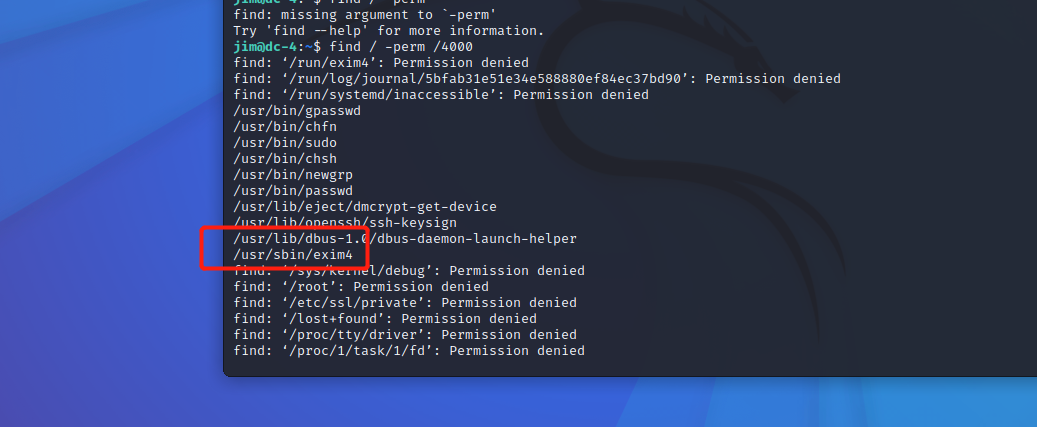

find / -perm /4000 //查看可以使用的命令

发现exim 在特定的版本条件下 exim可以进行提权操作。查看exim的版本

/usr/sbin/exim4 --version

版本号为4.89

searchsploit一下

searchsploit exim

存在可提权漏洞。直接scp过去打就饿OK了

scp /usr/share/exploitdb/exploits/linux/local/46996.sh jim@192.168.56.145:/home/jim //输入下前面得到的密码就OK了

然后回到ssh连接终端,执行发送过去的文件。(需要注意的是,需要切换到根目录下。)

cd ~

./46996.sh

成功提权并得到flag。

总结

靶机总体的操作难度确实不高,但是又很多骚操作。比如在获取ssh密码的地方,如果你没有cat 那个路径,那么就无法找到。后面的操作也就无法执行了。还有就是 需要你了解过 Linux中的exim提权相关的知识。这两个是我认为这两个靶机比较重要的地方,其他地方思路还是差不多,kali找exp打。